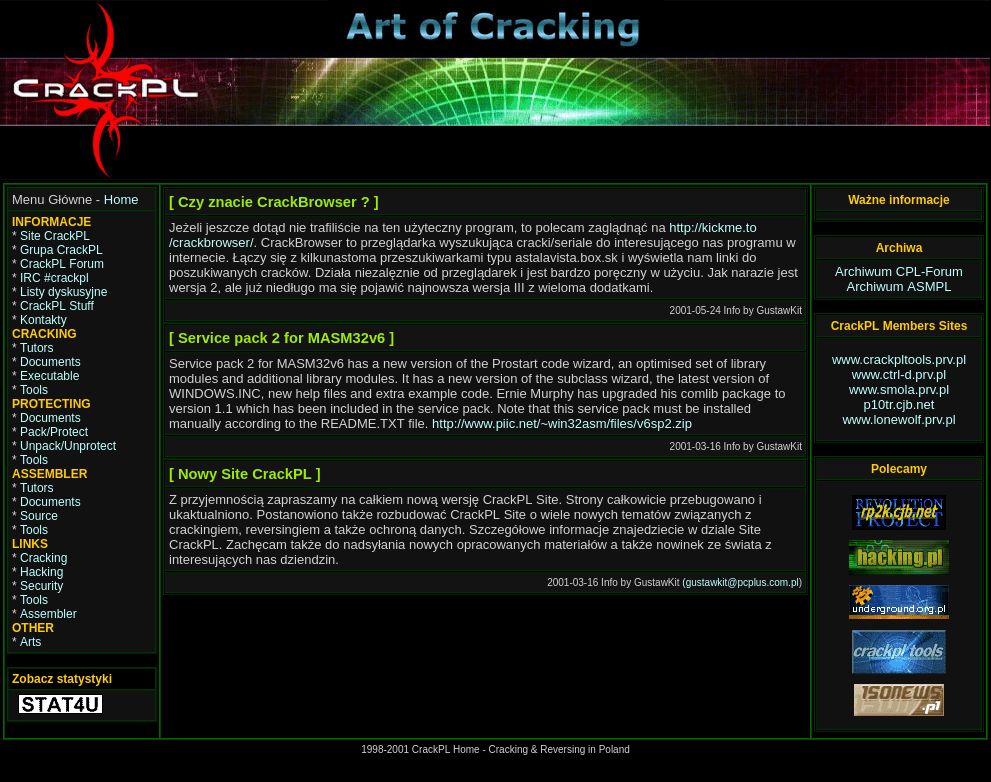

crackpl 2001 website by Crackpl

72 of 133 files

announcement

- Browsers may flag this download as unwanted or malicious. If unsure, scan it with VirusTotal.

-

Last modified Mar 5, 2023 9:58:57 AM

MD5 checksum 205ce41c963526fbc4ab1f3565299bde

Mime type

Download crackpl2001.zip

Size 683 kB

2001

- Zip - HTML / Announcement

78 items in the archive

- archiwum_list.htm

- asmgoth0.zip

- a_documents.htm

- a_source.htm

- a_tools.htm

- a_tutors.htm

- bad_idea.jpg

- banerek1.jpg

- banerek2.jpg

- best.jpg

- CP_008.jpg

- CP_009.jpg

- cp_xsto.jpg

- crackpl_forum.htm

- crackpl_stuff.htm

- crktools.jpg

- c_documents.htm

- c_executable.htm

- c_tools.htm

- c_tutors.htm

- exepackfaq.zip

- gcrack.zip

- ged_exe0chinc.zip

- ged_patcher.zip

- gk_asmtut1.htm

- gloader01.zip

- glowa_misia.zip

- grupa_crackpl.htm

- hacking.gif

- index-1.htm

- index.htm

- irc_crackpl.htm

- isonews90x32.jpg

- kontakty.htm

- lisek_0.zip

- listy_dyskusyjne.htm

- l_assembler.htm

- l_cracking.htm

- l_hacking.htm

- l_security.htm

- l_tools.htm

- mnich.zip

- mnich5.zip

- oop_asm.zip

- o_arts.htm

- p.gif

- psx1.htm

- p_documents.htm

- p_pack_protect.htm

- p_tools.htm

- p_unpack_unprotect.htm

- ripp_from_arnie.jpg

- ripp_from_battletech.jpg

- rp2k.gif

- site_crackpl.htm

- stat-gustawkit&stat4u.gif

- style.css

- tepex1.txt

- tepex2.txt

- tepex3.txt

- tepex4.txt

- tepex5.txt

- tepex6.txt

- tepex7.txt

- tepex8.txt

- tom1.zip

- tom2.zip

- tom3.zip

- ufcio1_tut.zip

- underground.gif

- unpackexe1.htm

- unpackexe2.htm

- unpackexe3.htm

- unpackexe4.htm

- wk0_1.zip

- wk0_2.zip

- wk0_3.zip

- znak.jpg

*************************************************************************

*************************************************************************

*************Witaj w tutorze #1 by TepeX !!!*****************************

*************************************************************************

*************************************************************************

BYTOM woj.Slaskie dn. 6.02.2000

Witaj!!!

Trafiles/as?? wlasnie do pierwszego numeru mojego textu ( mam nadzieje

ze nie ostatniego...).

Czym bedziemy sie tutaj zajmowac... hmmm Reverse Engineringiem z

odrabina cracku. W tym numerze zajmniemy sie crackme grupy CookieCrk.

Mozna je znalezc na serwerze www.cookiecrk.z.pl w dziale crackmes, pod

nazwa crackme by cookiecrk (czy jakos tak)

Zlamanie 3 zabezpieczen tego crackme umozliwia nam dolaczenie do

nich na okres probny.

No dobra, do rzeczy!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

Co nam bedzie potrzebne:

- SoftIce

- Wdasm

- Jakis hex edytor

Wszystkie te narzedzia znajdziesz napewno w sieci. Jesli nie znasz

zadnych innych adresow, zobacz na koniec tutora.

Wstawki *bleble* sa wylacznie dla newbis *poczatkujach*!!!

UWAGA!!! Przed zaczeciem pracy popatrz na koniec tutorialu do

dodatku A (z pewna wazna sprawa) i B ( ze spisem klawiszy i komend

SoftIca )

P.S. Mam plyte o cracku 650 mg toolsow, stron, tekstow. A na niej

- mirror fravii

- ------ crackstore

- ------ crackpl

- ------ CookieCrk

- ------ i kilku inncyh polskich i zagranicznych stron

- wszystkie potrzebne programy!!!

Istnieje mozliwosc zmiany zawartosci plyty ( nieznacznej ) !!!!!!

A wszystko to za jedyne 20 zl + wysylka, jesli chcesz mail'me.

Mozna tez odebrac osobiscie ( bez wysylki!!! ). Jedyny warunek

musialbys przyjechac do Bytomia!!!

---------------------------OSTRZEZENIE-------------------------------

Wszystko co tu napisano, uczyniono wylacznie w celach edukacyjnych.

Nie biore zadnej odpowiedzialnosci za skutki przeczytania tego textu.

Poza tym nigdy na oczy nie widzialem debugera i nie wiem co to jest

komputer ( A wlasnie kumpel sie mnie pytal co to jest klawiatura...

pomozcie!!! ).

-----------------------------THE END--------------------------------

ZACZYNAMY!!!

Uruchom crackme tej grupy. I co... nie zalacza sie!!!

Co tu zrobic, no nie wiem, ale na razie mozemy zdisasamblerowax plik

exe *uruchom Wdasma, opcjaopen file, wybierz plik exe i poczekaj

chwile az sie zdisasembleruje*.

Przejdzmy troche w dol az do momentu, gdy zaczna sie komendy

asmeblera *typu mov, call itp.*. Co widzimy wywolanie funkcji

SetUnhandledExceptionFilter!? Co ta funkcja robi?? Zaraz wyjasnie

jest to tak zwany trick anty-debug *wykrywa obecnosc SoftIca w

pamieci*. Jak to ominac?? Wglabmy sie w wywolanie tej funkcji, co

ona robi - w skrocie mozna to tak okreslic "Jest debuger nie rob nic,

nie ma, skocz do miejsca podanego w pierwszym parametrze".

Aby to ominac ( i uruchomic program ) zrob tak:

PRZED DOKONYWANIEM JAKIKOLWIEK ZMIAN W PLIKU, ZROB JEGO KOPIE ! ! !

- Uruchom SoftIca *domyslie sluzy do tego kombinacja klawisz ctrl+d*

- Zastaw polapke na wywolanie funkcji SetUnhandledExceptionFilter

*komenda: bpx SetUnhandledExceptionFilter*

- uruchom crackme, co widzisz SoftIce przejal kontrole.

Aby znalezc sie w miejscu wywolania funkcji musisz nacisnac teraz

F11.Powinienes zobaczyc kawalek takiego kodu:

:00401000 mov dword ptr [00402015], esp

:00401006 push 00401025

:0040100B Call SetUnhandledExceptionFilter

:00401010 mov ebp, 4243484B

:00401015 mov eax, 00000004

:0040101A int 03

- Co widzisz, wywolanie funkcji SetUnhandledExceptionFilter

Popatrz troche wyzej, widac tam kilka push-y, na ostatnim

widac miejsce gdzie powinien skoczyc program, przy nieaktywnym

debugerze *chodzi o skok w miejsce 00401025*

- No dobra, ale co zrobic aby dzialalo to na stale... zmodyfikowac

program. Jak... zrob tak:

-- wpisz w Softice komende code on *wlacza ona kody hexowe wartosci

poszczegolnych komend*

-- widisz po lewej stronie kody hexowe komend *np 74C2, EB32 itp.*

popatrz na linijke pod wywolaniem funkcji widac tam kilka niepo-

trzebnych komend wex spisz wartosci pierwszych dwoch komend po

callu *te hexowe, nie asemblerowe*

-- no dobra, wiem juz co mam zmienic, ale na co?... juz do tego

dochodze. Aby poznac wywolanie tego zrob tak, ustaw sie w SoftIce

linjke pod wywolaniem calla i wpisz a. Co one robi, umozliwia

zmiane komend programu w pamieci. No dobra wpisz tam teraz

*w miesjcu co pojawilo ci sie po wpisaniu a* skok pod adres

podany w pierwszym pushu... nie wiesz jak pomoge to bedzie

tak jmp argument pusha.

-- dobra zpisz teraz nowe wartosci hexowe instrukcji

-- teraz odworz w HexEdytorze *ja uzywam DosNawigatora* plik

crackme i znajdz zpisane wartosci... znalazles, teraz

zamien je na zpisane pozniej, jesli okaze sie ze potem

zostanie jeszcze kilaka bajtow instrukcji programu

*np. masz cos takiego 24 F7 D3 i chcesz to zamienic na

75 34, to zostaje ci D3 z ktorym musisz cos zrobic, aby

program poprawnie dzialal, wpisz w te miejsce 90 - jest to

kod instrukcji NOP, ktora nie robi nic, tylko zapelnia

miejsce...*

- no dobra, zapisz zmiany i uruchom teraz crackme i co DZIALA!!!

Jesli, wyskakuje ci jakis blad, powtorz jescze raz wszystkie

operacje.

No dobra uruchomilo sie... Widzisz okienko, ktora az prosi sie

aby je zapelnic danymi. Czyli wpisujeme np. swoj nick i ulubiona

cyfre, ja wpisuje zawsze name: TepeX serial: 987123.

Nacisnij przycisk OK i co program sie wylaczyl... Co za chamstwo.

Autor chcial pokazac, ze jest od nas sprytniejszy. Juz my mu

pokazemy. Uruchamiamy jeszcze raz crackme, wpisujemy dane, ale

tym razem przed nacisnieciem OK zaluzmy pulapke na wywolanie

funkcji CreateFileA *sluzy ona do tworzenia plikow, lub spraw-

dzanie czy sa*. Pamietasz jak to zrobic... no nie zapamietaj

sobie bpx funkcja, czyli w tym wypadku bpx CreateFileA.

Teraz naciskamy OK i co Softice znowu zaskoczyl. Co teraz zrobic...

znowu nie wiesz, nacisnac F11, aby znalezc sie w miejscu wywolania

funkcji!!! Popatrz teraz na to co masz na ekranie, powinno to byc

mniej wiecej cos takiego:

push 004024C7

call CreateFileA

Call 0040169E

cmp eax, -01

jz 00401541

push eax

call CloseHandle

Call 0040167A

jmp 00401090

mov edi,004024C7

Jakie wnioski, skok je 00401541 musi sie wykonac!!! Jak to uczynic...

popatrz dobrze eax nie moze byc innej wartosci niz -01, a kiedy bedzie

ja miala... tak, zgadles kiedy proba utworzenia pliku przez funkcje

CreateFileA powiedzie sie. No dobrze to zobaczmy jaki plik funkcja ta chce

nam utworzyc. Jak to zrobic... no nie zalamujesz mnie, no dobra powiem ci

sprawdz co kryje sie pod ostatnim pushem 004024c7, *sluzy do tego komenda

d argument, np. d eax - sprawdzi co kryje sie w rejestrze* no wiec d 004024C7.

I co widac... z pozoru same bzdury, ale przypatrz sie dobrze pierwszej linijce

widac tam cos takiego: //./SICE - to jest wlasnie plik, ktory program chce

utworzyc. No dobra, ale po co ma tworzyc ten plik??? Juz tlumacze, jest to

kolejna sztuczka AntyDebug, wymyslil ja David Eriksson. O co w niej chodzi...

program probuje utworzyc plik o nazwie //./SICE, czyli plik o nazwie stero-

wnika SoftIca. jesli jest on zaladowany w pamieci to operacja ta nie ma prawa

sie powiesc! Jak sie przed tym uchronic??? Sa dwie mozliwe metody:

UWAGA!!! PROGRAM MOZE PRUBOWAC STORZYC PLIKI Z INNYMI DRIVERAMI, TAKIMI JAK:

NTICE, I SIWUID386!

- wyedytowac plik winice.exe i zmienic wszystkie stringi SICE,NTICE,SIWVID386.

Na jakies inne np. IICE, TTICE, IIWUID386. Jest jedno 'ale', ta metoda wykrywa

SoftIca SI Loader i po dokonaniu zmian w pliku nie wykryje go!!!

- dojsc to danego skoku i zmienic go... jak znana komenda a, wywolanie

a adres i potem wpisujemy komende, jesli np. mamy jz 00401234 i skok ma zawsze

skakac to wpisujemy jmp 00401234 *o skokach warunkowych poczytaj w dodatku A *

Omujamy zabezpieczenie jedna z podanych wyzej metod i uruchamiamy jeszcze raz

program. Tym razem po nacisnieciu OK pokaze sie nam komunikat informujacy o

wpisaniu zlego seriala.

Trzeby by jakos zlapac program na wywolaniu funkcji pobierajacej tekst z okienka.

Znasz jakies takie funkcje... tak sa to GetDlgItemTextA i GetWindowTexta. No

dobrze nie jest zle, ustawiamy polapki na te funkcje... no powiedz, ze nie wiesz

jak??? mowie po raz ostatni!!! bpx nazwa_funkcji, czyli w tym wypadku

bpx getdlgitemtexta i bpx getwindowtexta.

Zastawiamy polapki i co... widzdimy okienko z dosc nieprzyjazdnym tekstem, ofeee!

Jaki wniosek, pomysl dobrze... program wykryl zastawienie polapki na funkcje

getdlgitemtexta ( uzyto tutej sposobu po raz pierwszy uzytego w crackme MiB-u ).

Co zrobic??? Nie pozostaje nic innego, jak skasowac polapki *ty razem pomoge

sluzy do tego komenda bc numer_polapki, np. bc 00, lub bc * - skasuje wszystkie

polapki*. Co zrobic??? Sprubujmy zalozyc polapke na najbardziej uciazliwa i

jednoczesnie najbardziej uniwersalna funkcje czyli na hmemcpy *wpisz przed jej

zalozeniem wszystkie dane, bo inaczej bedzie przerywala przy kazdej wpisanej

literce!!!*.* Znowu nie wiesz jak to zrobic???... bpx hmemcpy, to juz po raz

ostatni!*. Wow!!! Zadzialalo!!! SoftIce przejal kontrole. No dobra, ale gdzie

ja jestem??? To chyba nie jest moj program??? Masz racje... aby dojsc do kodu

programu potrzeba troche wiecej wysilku, no ale nie przejmuj sie. Nacisnij

F11, aby znalezc sie w miejscu wywolania funkcji. Teraz popatrz uwaznie na mniej

wiecej srodek ekranu, pod kodami asmeblera widac linie oddzielajaca okno komend,

od okna gdzie wpisujesz komendy. Widzisz tam np.

--------------USER(02)-------------

Jak juz sie pewnie domysliles oznacza to jakby wlasciciela tych komend. Ale jak

poznac, ze jestem w kodzie mojego programu. W miejscu tym powinna pojawic sie

nazwa na nazwy twojego programu np.

----------------------------------CRCME!CODE+02e3-----------------------------

to kod naszego crackme!!! A wiec tak, naciskaj F11 dopoki w tym miejscu nie

pojawi sie pokraczna nazwa twojego programu!!! Najczesciej po okolo kilkunastu

probach.Powinines wyladowac na jakis pop-ach, kolo ret-a. A wiec tak, naciskaj

F10 az nie dojdziesz do takiego momentu. Jest to moment wlasciwego pobierania

tekstu z okienek dialogowych. Przypatrz mu sie dobrze. Co widzisz... zobacz linie

oznaczone dwoma gwiazdkami jest tam jakies porownanie. Co ono robi??? Porownuje

dlugosc wpisanych danych z zerem ( czyli poniekad brakiem wpisanych danych ).

Popatrz teraz na linie oznaczone czterama gwiazdkami widzisz tam da call'e. No

dobrze. A teraz popatrz na 5-cio gwiazdkowe linie... zapytasz "Po co porownywac

dwie te same wartosci???" I tutaj nalezy ci sie troche wyjasnien. Jesli eax=0

to flaga Z ustawi sie i skok jz sie wykona. Przejdzmy jeszcze troche dalej,

pojawi sie okienko informujace o zlym kodzie. Co mozemy zrobic??? Wejsc w

call'a przed sprawdzeniem EAX i zobaczyc co sie tam dzieje. Zrob to...

*aby wejsc w call'a nalezy dojsc do niego i zamiast F10 nacisna F8*.

:0040123B E89A040000 Call GetDlgItemTextA

:00401240 83F800 cmp eax, 00000000

:00401243 746B je 004012B0 **

:00401245 6800010000 push 00000100

:0040124A 68AB224000 push 004022AB

:0040124F 68E9030000 push 000003E9

:00401254 FF7508 push [ebp+08]

:00401257 E87E040000 Call GetDlgItemTextA

:0040125C 83F800 cmp eax, 00000000

:0040125F 744F je 004012B0 **

:00401261 A3AC234000 mov dword ptr [004023AC], eax

:00401266 E8A1020000 call 0040150C

:0040126B 8B0DAC234000 mov ecx, dword ptr [004023AC]

:00401271 83F90A cmp ecx, 0000000A

:00401274 7E05 jle 0040127B

:00401276 B90A000000 mov ecx, 0000000A

:0040127B BEAB224000 mov esi, 004022AB

:00401280 BF5A224000 mov edi, 0040225A

:00401285 E83F000000 call 004012C9 ****

:0040128A E868000000 call 004012F7 ****

:0040128F 85C0 test eax, eax *****

:00401291 0F8404030000 je 0040159B *****

:00401297 832DAC2340000A sub dword ptr [004023AC], 0000000A

:0040129E 833DAC23400000 cmp dword ptr [004023AC], 00000000

:004012A5 0F85F0020000 jne 0040159B

:004012AB E904030000 jmp 004015B4

Powinienes zobaczyc cos takiego...

1. 004012F7 33C9 xor ecx, ecx

2. 004012F9 35ADDEADDE xor eax, DEADDEAD

3. 004012FE C1C807 ror eax, 07

4. 00401301 48 dec eax

5. 00401302 C1C003 rol eax, 03

6. 00401305 8B1F mov ebx, dword ptr [edi]

7. 00401307 F7D3 not ebx

8. 00401309 32FB xor bh, bl

9. 0040130B C1C303 rol ebx, 03

A. 0040130E 43 inc ebx

B. 0040130F C1CB07 ror ebx, 07

C. 00401312 031F add ebx, dword ptr [edi]

D. 00401314 83C704 add edi, 00000004

E. 00401317 03CB add ecx, ebx

F. 00401319 803F00 cmp byte ptr [edi], 00

10. 0040131C 7402 je 00401320

11. 0040131E EBE5 jmp 00401305

12. 00401320 03D9 add ebx, ecx

13. 00401322 03C3 add eax, ebx

14. 00401324 2D12121212 sub eax, 12121212

15. 00401329 7404 je 0040132F

16. 0040132B 33C0 xor eax, eax

17. 0040132D EB05 jmp 00401334

18. 0040132F B801000000 mov eax, 00000001

19. 00401334 C3 ret

Przenalizujmy ten kawalek kodu

W liniach 2-5 przerabiany jest wpisany przez nas serial:

W linni 1 czyszczony jest rejestr ecx *instrukcja xor wykonana na tych

samych argumentach zeruje je*

W linii 2 xor'owany jest nasz serial z DEADDEAD

*skad wiadomo, ze jest to nasz serial... wystarczy dojsc do tego momentu

kodu i wpisac komende d eax *.

W linii 3 wynik xorowania jest rol'owany o 7 *przesuwane sa bity w lewo*.

W linni 4 eax jest decrymentowane *zmiejszane o jeden*.

Natomiast w linii 5 eax jest rowowane o 3 *analogicznie jak ROR tyle, ze

w przeciwna strone*.

W linach od 6 do F przerabiany jest nasz name *nazwa*, w przypadku tego

programu nie interesuje nas zbytnio przebieg przerobek, ale ich wynik.

Popatrz, gdzie znajduje sie wynik przerobek nazwy... tak w EBX!

No dobrze tyle juz wiemy, ale co zrobic, aby w EAX znalazlo sie 1 ( warunek,

aby pokazalo sie okienko z informacja o dobrym serialu ). Juz wiesz... tak

musi sie wykonac skok z linii 15 *skad to wiemy... aby wszystko bylo dobrze

w EAX nie moze byc zero, a popatrz w linie 16 - czysci ona EAX, a to nie moze

sie stac. Czyli wniosek prosty trzeba to ominac*.

A teraz... co trzeba zrobic, aby skok sie wykonal??? Co widac linijke wczesniej?

Odejmowanie - od EAX odejmowane jest 12121212. No dobrze, popatrz teraz jak

operacja SUB ustawia znaczniki? Juz wiesz... nie to ci powiem w wyniku odejmowania

musi wyjsc zero ( czyli inaczej mowiac EAX musi byc rowne liczbie odemowanej ).

Wiemy juz, ze EAX musi byc rowne 12121212. To teraz popatrzmy co idzie do EAX.

W tym celu trzeba wrocic do linii 1-5. Widac tam czarno na bialym, ze w EAX jest

wynik operacji na serialu. No dobrze popatrz teraz na linie 12-13. Do EAX

dodawane jest *operacja ADD* EBX.

Podsumowujac EAX sklada sie z :

- wyniku operacji na serialu

- z rejestru EBX ( wynikow operacji na name ).

Jakies winoski??? Nie to pomoge, gdy odejmiemy od EAX wyniki z EBX i ECX i

dodamy 12121212 to otrzymamy wartosc, ktora powinien miec serial po przerobkach.

Co teraz zrobic? Dojdz *uzywajac znanego klawisza F10 do linii 12 i 13* i popatrz

co siedzi w rejestrach EBX *jak??? bedac w SoftIce popatrz na gorna czesc

widac tam cos takiego

-------------------------------------------------------------------------------

EAX=00402334 EBX=00203444 ECX=00000000 ITP... ESI=

EDI=............... i z s c p o d a

-------------------------------------------------------------------------------

Chodzi o te wartosci np. w tym wypadku EAX jest rowne 00402334.*

Co teraz posluzymy sie tutaj WinShitowym kalkulatorem ( jedyna znosna rzecz w

Windowsie, ale chociaz... ). Zrob tak: wlacz tryb profesjonalny, zmien opcje

na hex'y (lewy gorny gorny - przycisk typu radiobutton). Wpisz FFFFFFFF, teraz

odejmnij od tego wartosc rejstru EBX i dodaj 12121212. Dla mnie to bedzie:

EAX=FFFFFFFF-25194432+12121212=ECF8CDE0

Jestesmy juz bardzo blisko!!! Wiemy juz jaki powinien byc wynik obliczen na

serialu ( przed chwila to obliczylismy ). No, a co dalej??? Wypadaloby obliczyc

jakos prawidlowy serial, no nie...? No wiec do dziela, chwilke teraz pozostaje

kwestia jak!!! Jak??? Odwrocic wszystkie operacje na serialu. Przypomnijmy je

sobie:

2. 004012F9 35ADDEADDE xor eax, DEADDEAD

3. 004012FE C1C807 ror eax, 07

4. 00401301 48 dec eax

5. 00401302 C1C003 rol eax, 03

No,a jak mozna to odwrocic??? Moze tak:

5. 00401302 C1C003 rol eax, 03

4. 00401301 48 dec eax

3. 004012FE C1C807 ror eax, 07

2. 004012F9 35ADDEADDE xor eax, DEADDEAD

Tak??? Oczywiscie, ze nie!!! Nie wystarczy tylko odwrocic tylko kolejnosc

wykonywania sie komend! Trzeba tez zamienic instrukcje na przeciwne!!!!!!

To powinno wygladac tak:

5. 00401302 C1C003 ror eax, 03

4. 00401301 48 inc eax

3. 004012FE C1C807 rol eax, 07

2. 004012F9 35ADDEADDE xor eax, DEADDEAD

A czemu tak... juz tlumacze.

Linia 5 - instrukcja przeciwna do ROL jest ROR

Linia 4 - do DEC jest przeciwne INC

Linia 3 - analogicznie ROR na ROL

Linia 2 - xor samo w sobie jest wymienne ( instrukcja wykonana dwokrotnie na

tych samych argumentach zwroci ta sama wartosc ).

No i to by bylo na tyle. Teraz pozostaje tylko wykonac powyzsze komendy. Aha

wczesniej musicie zaladowac do EAX wartosc wyliczono kalkulatorem *znowu nie

wiesz jak to zrobic... mov eax, wartosc np. mov eax,8B0317D7*.

No, ale jak to zrobic??? Sa dwie drogi rozumowania:

1. Wziasc uruchomic jakis program i komenda a zmienic poszczegolne kody. Jest

jedna wada - prawie na pewno spowoduje to zawieszenie systemu!!!

2. Napisac program w asmeblerze, w tym wypadku wygladal by on tak:

Jest on napisany pod MASM'a, wiec jesli masz tasma musisz go

zmienic. Wynik program wyswietli w okienku!!! Kompilacja:

ml /c /coff /Cp nazwa_pliku.asm

link /SUBSYSTEM:katalog_windows /LIBPATH:adres_bibliotek nazwa_pliku.obj

;-------------------------------tu ciac------------------------------------

.386

.model flat, stdcall

option casemap:none

include windows.inc

include kernel32.inc

includelib kernel32.lib

include user32.inc

includelib user32.lib

.data

tytul db "TepeX",0

.code

start:

MOV EAX,ECF8CDE0h ; tu wpisz podana wartosc i zakoncz ja znakiem h

; jesli wystapi blad i program sie nie skompiluje

; wejdz do SoftIce wpisz cos takiego

; ? +wartosc i przepisz tutaj (bez h) wartosc

; ktora sie ukaze (w drugiej kolumnie!)

ROR EAX,3

INC EAX

ROL EAX,7

XOR EAX,3735936685

invoke MessageBox, NULL,eax , addr tytul, MB_OK

invoke ExitProcess,NULL

end start

;----------------------------------i tu tez---------------------------------

Teraz pozostaje tylko wpisac znaleziony seria *nie zmieniajac przy tym name!*.

Mam nadzieje, ze cos zrozumiales z tego belkotu, a moze nawet cos z tego

wyciagnoles. W razie wszelkich watpliwosci, problemow, checi podzielenia

sie ze mna kasa, uwagami, swoim komputerem, laczem stalym itp.pisz na adres:

[email protected]

lub

[email protected]

Nastepna czesc juz wkrotce - nie przegab!!!

A teraz dodatki:

----------------------------------------------------------------------------

****************************************************************************

******************************DODATEK A*************************************

----------------------------------------------------------------------------

Jesli przy probie zalozenia polapki na wywolanie funkcji pokazuje ci sie ko-

munikat SYMBOL NOT DEFINITED to wina lezy w ustawieniach SoftIca, a konkret-

niej w pliku WinIce.dat. Aby wszystko dzialalo jak nalezy trzeba ten plik

wyedytowac i w sekcji:

; ***** Examples of export symbols that can be included for Windows 95 *****

; Change the path to the appropriate drive and directory

Przed wszystkimi plikami usunac sredniki!!! to jest np. majac cos takiego

;EXP=c:\windows\system\kernel32.dll

robisz cos takiego:

EXP=c:\windows\system\kernel32.dll

I tak ze wszystkimi plikami!!!

W czasie pracy z SoftIcem mozesz sprawdzic jakie masz zaladwowane funkcje

uzywajac komedny EXP ( mozesz np. wywyolac to tak EXP getsyst - pokaze

ci to wszystkie zaladowane komendy o takim poczatku! ).

----------------------------------------------------------------------------

****************************************************************************

******************************DODATEK B*************************************

----------------------------------------------------------------------------

Klawisze:

ctrl+d - uruchamia/wylacza SoftIca

F10 - przechodzenie po poszczegolnych komend

F8 - jak wyzej, ale ze wchodzeniem we wszystkie napotkane call'e

F11 - dojscie do wywolania funkcji

I kilka innych mniej znaczacych.

Wszystkie je mozesz zmieniac zarowno w pliku winice.dat jak w loaderze.

Komendy:

bpx nazwa_funkcji - zalozenie polapki na wywolanie funkcji nazwa_funkcji

bpx adres - zalozy polapke na adres np. bpx 00402034 zatrzyma

program przy tym adresie

s ds:0 l ffffffff "tekst" - przeszuka pamiec w poszukiwaniu textu text

s - kontunuowanie poszukiwania

P.S. Gdy znajdziesz cos o adresie zaczynajacym sie od

8 i C to nie zpisuj tego!!! Jest to pamiec SoftIce

ekranu!

bpm adres - zalozenie polapki na adres, np. tej wyszukanej przez

SoftIca

bd numer - wylaczenie polapki o numerze numer

be numer - wlaczenie polapki o numerze numer

bc numer - kasowanie polapki o numerze numer

bl - spis polapek, te z gwiazdkami sa nieaktywne

a adres - zmiana kodu w pamieci

d rejestr,adres - wyswietla zawartosc adresu lub zmiennej

? rejestr - pokazuje wartosc rejestru

bmsg hwnd funkcja - polapka na wywolanie funkcje okna

bh - wyswietla historie breakpointow

bpio port - polapka na dostep do portu

bpint przerywanie - polapka na wywolanie przerywania

code on/off - wlacza wystwietlanie kodow hexowych komend

cls - czysci ekran

faults on/off - wlacza/wylacza obsluge faults'ow

help - pomoc

----------------------------------------------------------------------------

****************************************************************************

******************************DODATEK C*************************************

----------------------------------------------------------------------------

Ciekawe adresy:

www.crackpl.site.pl - polska kultowa juz strona, poprostu THE BEST

www.cookiecrk.z.pl - strona grupy CookieCrk. Duzo toolsow, crackme

www.ptasiek.x.pl - newsy ze sceny crack

www.provider.com.pl/~beanus/ - mirror fravii i Crackstore

GREATS:

mNICH - nauczyl mnie wiele (i na pewno nie tylko mnie ), gbyby nie on

dalej bylbym "zwyczajny"

+HCU - za to co robia i jak robia

CrackPl - za postawe ( fundament ) polskiej sceny crack

A takze dla wszystkich cracker'ow na swiecie ( + Rafal Platek ) !!!!!!!